2019-05-06 08:10:40

李明

|

linux下如何抓包

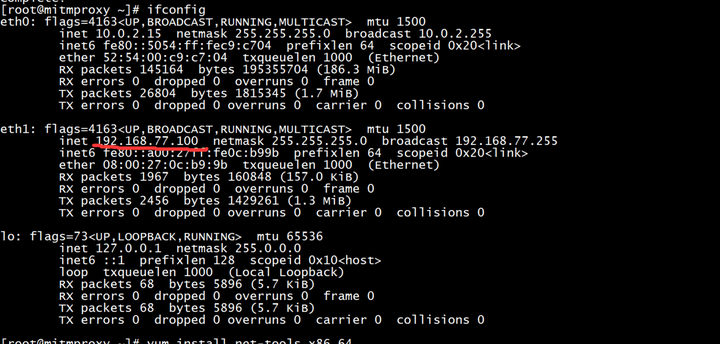

#查看ip地址

yum install net-tools.x86_64

#192.168.77.100

ifconfig

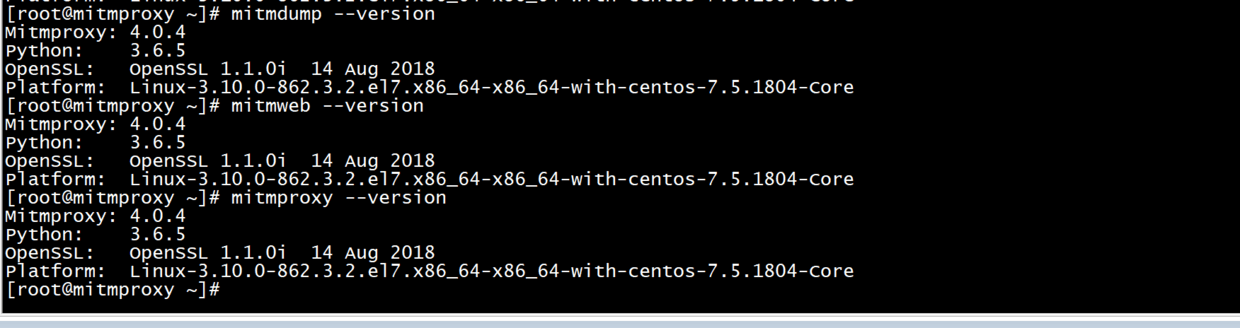

mitmproxy --versionmitmdump --versionmitmweb --versionmitmproxy -p 8888

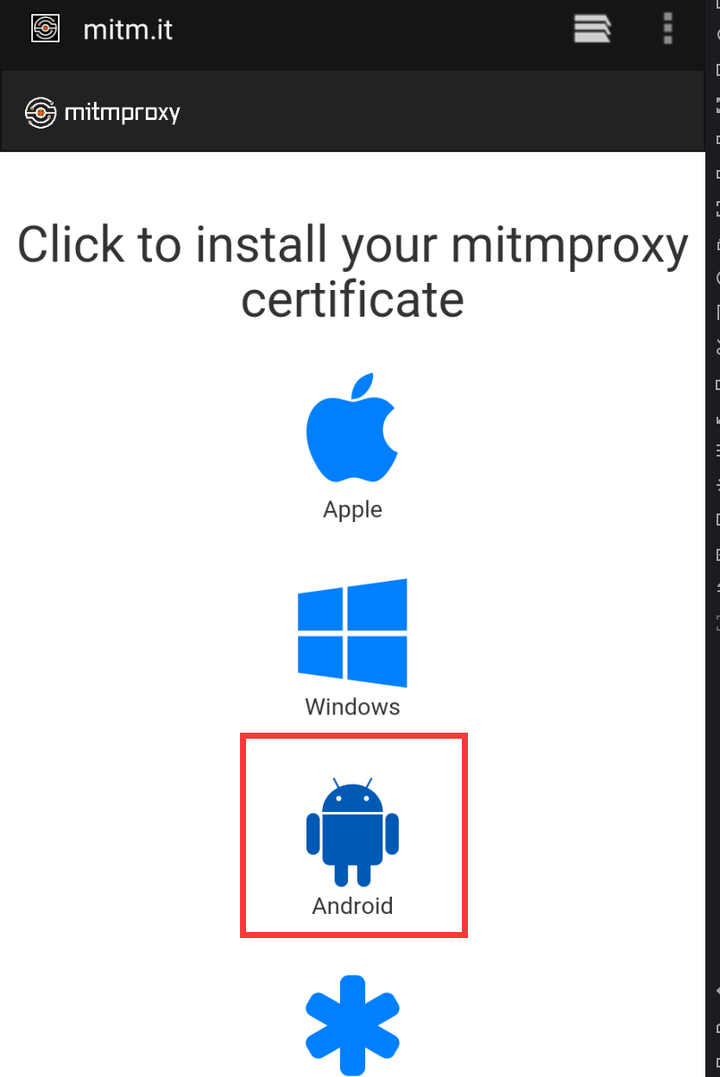

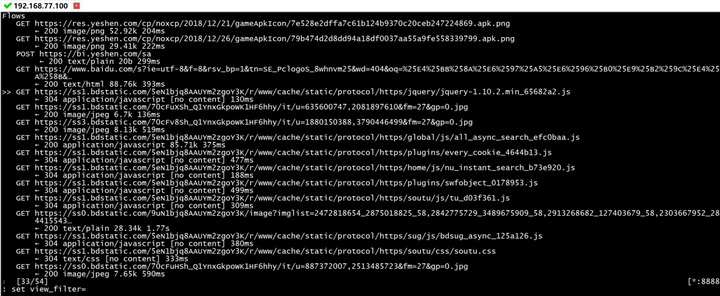

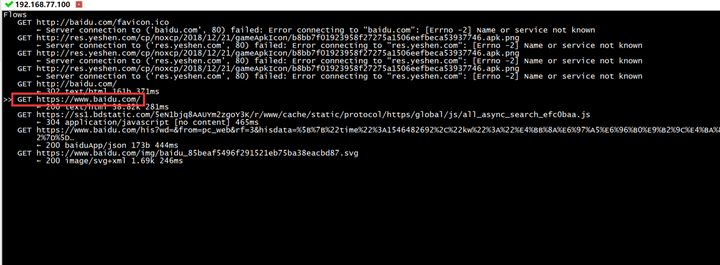

image.png

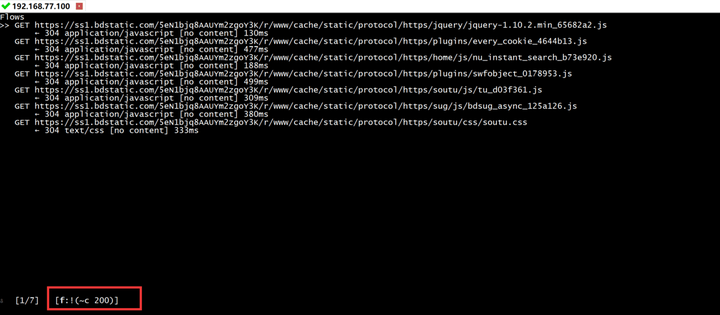

1.展示返回不是http的状态200的请求

set view_fiter=!(~c 200)

#直接输入键盘f

#set view_fiter= 回车

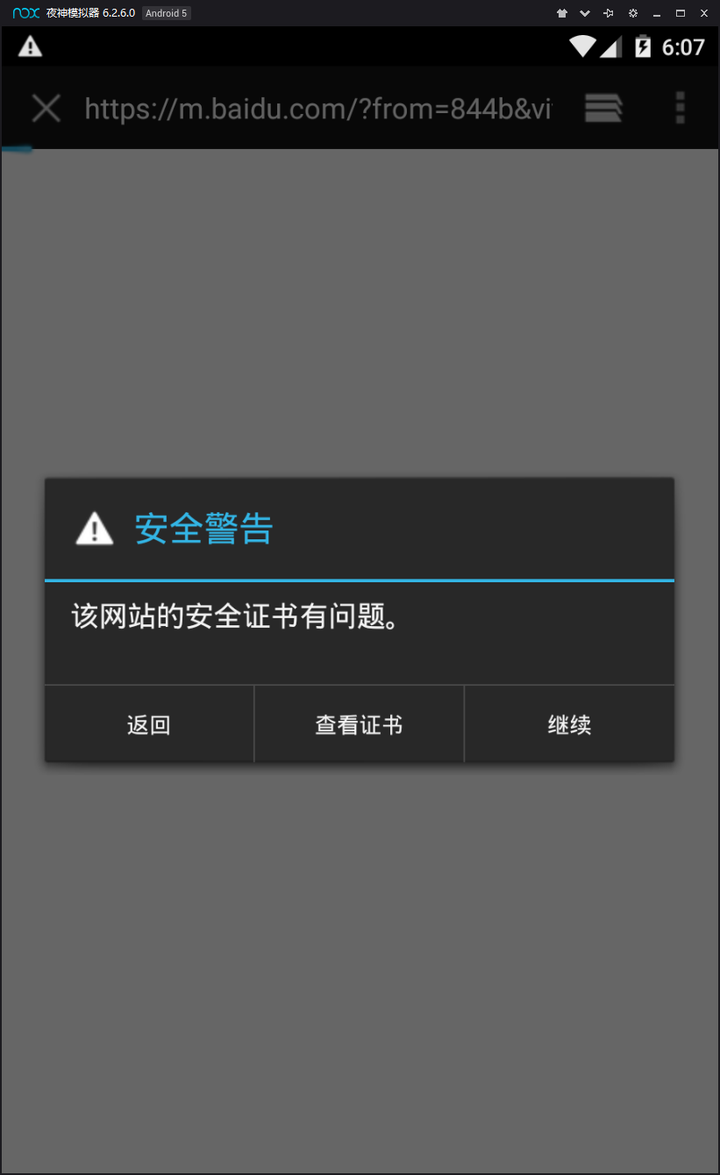

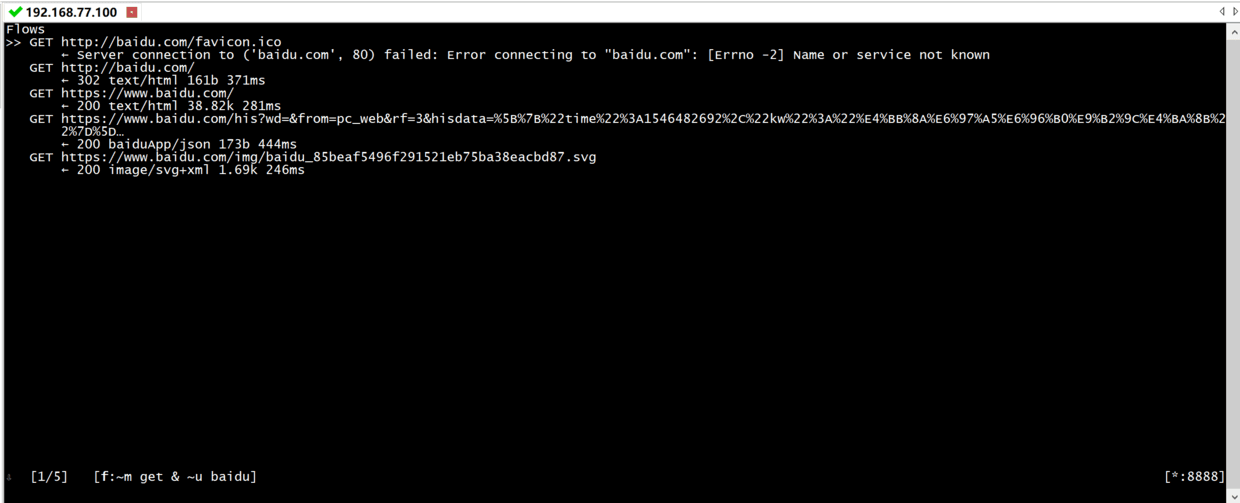

2.域名找到baidu的请求

#直接输入键盘f

set view_fiter=~d baidu.com

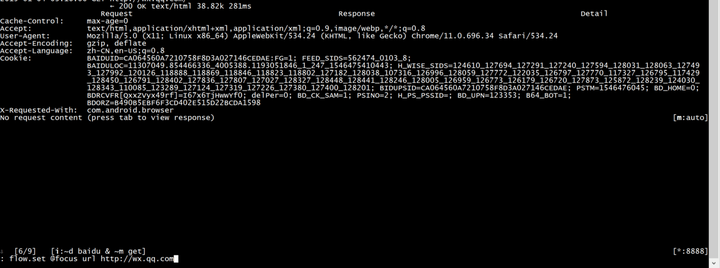

3.请求包含baidu 并且是get请求的

#直接输入键盘f

set view_fiter=~m get & ~u baidu

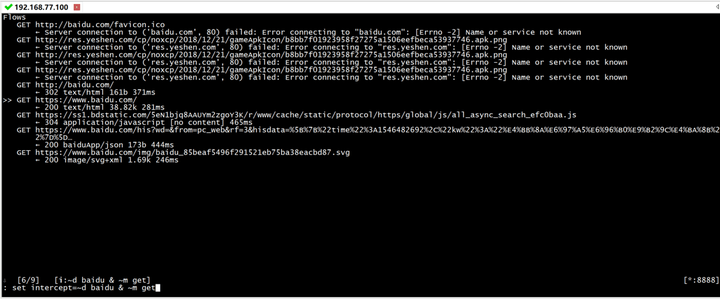

#直接输入键盘i

set intercept=~d baidu.com & ~m get

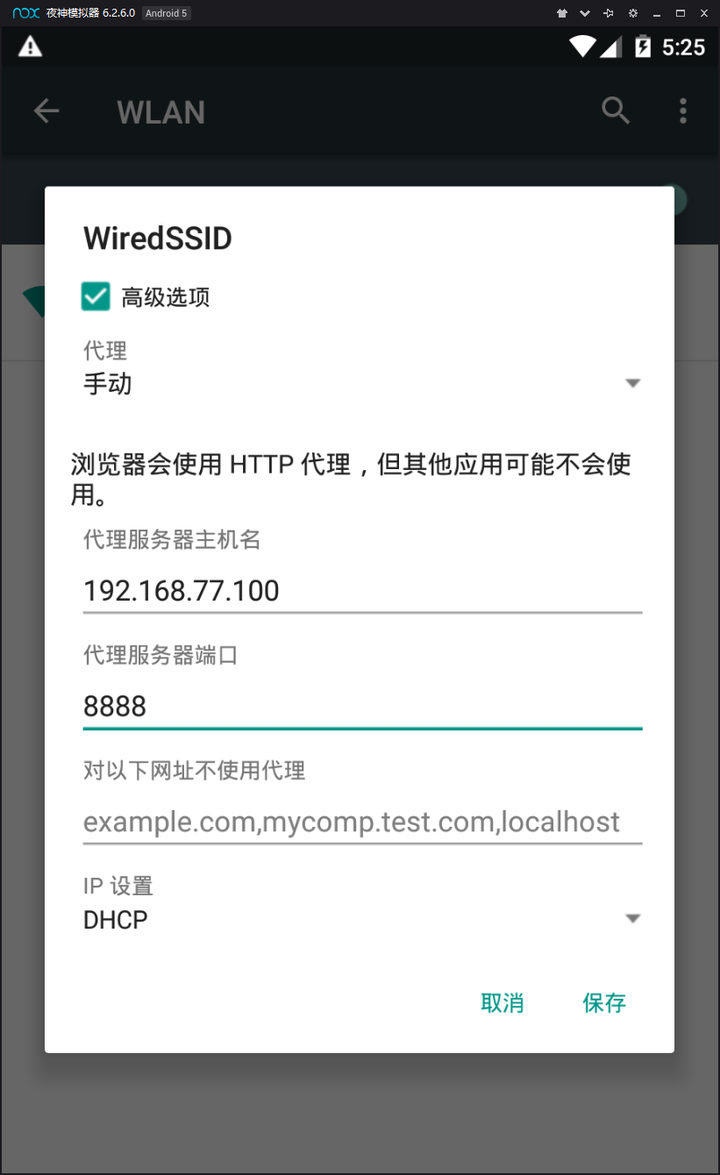

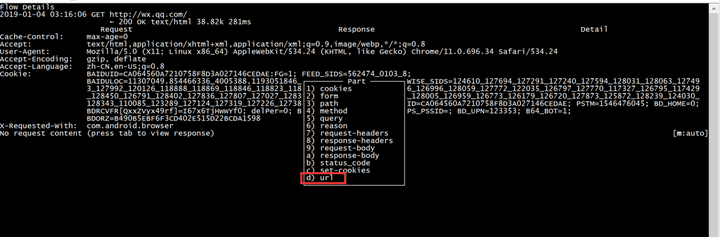

image.png

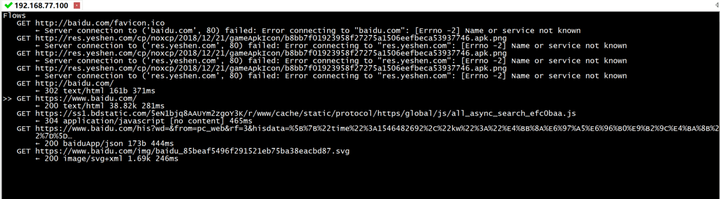

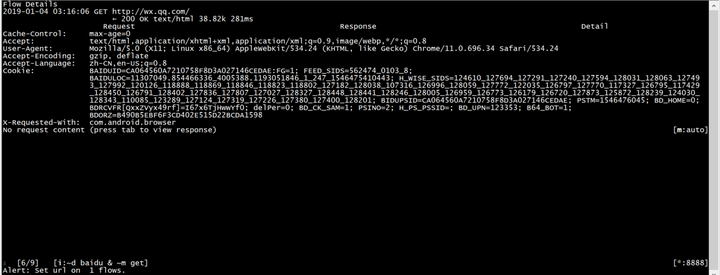

#直接输入键盘i

set intercept=~d baidu.com & ~m get

PS:基本的mitmproxy的使用就讲到这里,拦截什么的还是比较好用的。基本每个抓包工具都有自己的共同点拦截,改包功能。

|